關于網站漏洞修復以及處理解決的相關問題解答

- 時間:2021-04-29作者:青島四海通達電子科技有限公司瀏覽:1211

青島四海通達電子科技有限公司專注于服務器安全,網絡安全公司,網站安全防護,網站漏洞檢測,滲透測試,網站安全,網站漏洞掃描,網站安全檢測等, 歡迎致電 13280888826

詞條

詞條說明

thinkphp 最新漏洞 導致可上傳webshell木馬文件

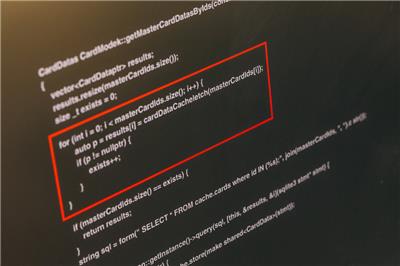

大年初五,根據我們SINE安全的網站安全監測平臺發現,thinkphp官方6.0版本被爆出高危的網站代碼漏洞,該漏洞可導致網站被植入網站木馬后門文件也叫webshell,具體產生的原因是session ID參數值這里并未對其做詳細的安全過濾與效驗,導致可以遠程修改POST數據包將session的值改為惡意的后門代碼,發送到服務器后端并生成PHP文件直接生成,可導致網站被攻擊,服務器被入侵,關于該t

常見PHP網站安全漏洞對于PHP的漏洞,目前常見的漏洞有五種。分別是Session文件漏洞、SQL注入漏洞、腳本命令執行漏洞、全局變量漏洞和文件漏洞。這里分別對這些漏洞進行簡要的介紹。1、session文件漏洞Session攻擊是黑客最常用到的攻擊手段之一。當一個用戶訪問某一個網站時,為了免客戶每進人一個頁面都要輸人賬號和密碼,PHP設置了Session和Cookie用于方便用戶的使用和訪向。2、

客戶網站前端時間被攻擊,網站被劫持到了賭博網站上去,通過朋友介紹找到我們SINESAFE做網站的安全防護,我們隨即對客戶網站進行了全面的滲透測試,包括了網站的漏洞檢測與代碼安全測試,針對于發現的漏洞進行了修復,包括網站安全部署等等方面,下面我們將這一次的安全應急處理過程分享給有需要的客戶。首先客戶網站采用的架構是PHP語言開發,mysql數據庫,使用的是linux centos系統作為網站的運行環

前段時間我們SINE安全收到客戶的滲透測試服務委托,在這之前,客戶網站受到攻擊,數據被篡改,要求我們對網站進行全面的滲透測試,包括漏洞的檢測與測試,邏輯漏洞.垂直水平越權漏洞,文件上傳漏洞.等等服務項目,在進行安全測試之前,我們對客戶的網站大體的了解了一下,整個平臺網站,包括APP,安卓端,IOS端都采用的JSP+oracle數據庫架構開發,前端使用VUE,服務器是linux centos系統.下

聯系方式 聯系我時,請告知來自八方資源網!

公司名: 青島四海通達電子科技有限公司

聯系人: 陳雷

電 話: 0532-87818300

手 機: 13280888826

微 信: 13280888826

地 址: 山東青島市北區山東省青島市城陽區黑龍江路招商Lavie公社23#別墅

郵 編:

網 址: safe.b2b168.com

相關推薦

相關閱讀

1、本信息由八方資源網用戶發布,八方資源網不介入任何交易過程,請自行甄別其真實性及合法性;

2、跟進信息之前,請仔細核驗對方資質,所有預付定金或付款至個人賬戶的行為,均存在詐騙風險,請提高警惕!

- 聯系方式

公司名: 青島四海通達電子科技有限公司

聯系人: 陳雷

手 機: 13280888826

電 話: 0532-87818300

地 址: 山東青島市北區山東省青島市城陽區黑龍江路招商Lavie公社23#別墅

郵 編:

網 址: safe.b2b168.com

- 相關企業

- 河南玖億云云計算有限公司

- 山東功成信息科技有限公司

- 創至瑞聯(北京)科技有限公司

- 溫州穩網信息技術有限公司

- 北京眾誠天億信息技術有限公司

- 濟南鴻合科技有限公司

- 深圳市中寶智電子科技有限公司

- 成都市云石騰威科技有限公司

- 深圳市鑫恒榮科技有限公司

- 廈門絡騰網絡科技有限公司

- 商家產品系列

- 產品推薦

- 資訊推薦